10 mối nguy hiểm về bảo mật lớn được tiết lộ tại hội nghị hacker Black Hat và Def Con

(GenK.vn) - Có những thứ bạn nghĩ dường như không thể bị hacker lợi dụng nhưng thực tế thì bạn đã nhầm!

Trong một tuần hội thảo, các hacker và các nhà bảo mật tên tuổi tụ hội ở Las Vegas để thể hiện các kỹ năng của họ và giới thiệu các bài thuyết trình về các lỗ hổng bảo mật nghiêm trọng mà họ phát hiện. Năm nay, một số các dẫn chứng cụ thể về việc chúng ta đang bị tấn công ngày càng tinh vi và khó lường hơn đã được đưa ra như: hack vào hệ thống thông tin liên lạc và định vị của máy bay, đột nhập vào hệ thống camera, và một lỗ hổng bí mật, rất khó để phát hiện trong rất nhiều USB mà khiến máy tính hầu như chưa thể ngăn chặn chúng.

Nếu như trước kia, hầu hết các thiệt hại trong vấn đề bảo mật kém về lý thuyết cao hơn so với thực tế, nhưng tại hội thảo năm nay, các diễn giả cũng vẫn cung cấp một cái nhìn toàn cảnh đáng lo ngại về vấn đề bảo mật trong một thế giới ngày càng kết nối với nhau sâu rộng hơn. Dưới đây là những câu chuyện an ninh làm người nghe rùng mình được công bố từ Black Hat và Def Con vào năm 2014

Lỗ hổng trên các USB

Tại khuôn khổ hội nghị, có một tiết lộ thật sự gây sửng sốt tới người nghe, nhóm nghiên cứu trong lĩnh vực bảo mật của Security Research Labs tại Đức vừa phát đi những cảnh báo về một lỗ hổng bảo mật nghiêm trọng được phát hiện trên các vi xử lý của các thiết bị USB phổ biến hiện nay. Được biết, hiện tại bất kì USB nào cũng có thể gặp phải lỗi bảo mật này, đặc biệt, vẫn chưa có một phương thức phòng tránh nào tỏ ro thực sự hữu hiệu. Các chuyên gia cho rằng không chỉ mình bạn có thể bị tấn công, mà đã có rất nhiều người bị tất công.

Do phần lớn các nhà sản xuất ổ USB không bảo vệ firmware của họ, và các phần mềm chống malware không quét firmware để tìm các đoạn mã độc hại. Do vậy nếu tận dụng được lỗ hổng bảo mật này, hacker có thể dễ dàng tấn công các máy tính có kết nối thông qua cổng USB, bằng cách viết và cài đặt lại firmware cho vi xử lý trên USB theo chủ đích của mình. Đáng chú ý, với trình độ và các công cụ kiểm tra, kiểm soát hiện nay, lỗi bảo mật trên gần như là không thể bị phát hiện, trong khi USB là một cổng giao tiếp phổ biến mà chúng ta có thể tìm thấy trên bất kì các thiết bị điển tử nào như máy tính, smartphone, tablet, TV.

Một cuộc tấn công có mối hậu quả nguy hiểm trong thực tế được đưa ra bởi Ruben Santamarta, một nhà nghiên cứu tại IO interactive, tuyên bố đã phát hiện ra lỗ hổng cho phép anh ta hack vào các thông tin liên lạc vệ tinh của máy bay thông qua kết nối Wi-Fi và trên hệ thống giải trí trên máy bay cho phép kẻ tấn công để can thiệp vào hệ thống định vị và an toàn của máy bay .

Trong khi các nhà sản xuất thiết bị thông tin liên lạc đã cố gắng giảm bớt mối đe dọa khi liên lạc với hãng tin Reuters, theo họ các hacker vẫn phải có những xâm nhập kiểu vật lý tới các thiết bị thì mới kiểm soát được chúng cho nên khả năng bị tấn công cũng như những thiệt hại tiềm năng "tối thiểu”. Tuy nhiên họ cũng nhận ra được nguy cơ và cho biết đã làm việc để sửa lỗi bảo mật được tiết lộ bởi Santamarta này.

Lỗ hổng từ Camera

Patrick Wardle và Colby Moore của hãng Synack đã mổ xẻ một chiếc camera an ninh có giá 200$ để tìm hiểu cách thức hoạt động, tìm kiếm các lỗ hổng để xem liệu có cách nào giúp các hacker tấn công để xem các video lưu trữ bởi một chương trình Dropcam bị hack, hoặc tải lên cho bên thứ 3 video của bạn hay không. Kết quả là họ đã phát hiện ra một lỗ hổng mà "Nó có thể cho phép kẻ tấn công chiếm quyền điều khiển cơ bản hoặc tiếp nhận các dòng video," Wardle nói với PCWorld.

Rất may mắn là có một khó khăn lớn của cách tấn công này là: Các hacker sẽ cần truy cập vật lý thiết bị Dropcam của bạn. Và bạn thử nghĩ xem, nếu một kẻ tấn công đã tự do, truy cập vào thiết bị trong nhà bạn thì chắc chắn mối lo lớn nhất lúc đó và sau này không phải là bị theo dõi qua video.

Hệ thống mạng ẩn danh Tor lung lay

Từ sự bại lộ của hệ thống theo dõi ngầm người dùng internet khổng lồ của NSA được tiết lộ bởi Edward Snowden, cách hoạt động mạng Tor đã được sáng tỏ phần nào trong năm qua. Mạng kết nói Tor cung cấp thể ẩn danh khi bạn duyệt web bằng cách thay đổi truy cập của bạn từ nút chuyển tiếp này đến nhiều nút nhiều nút chuyển tiếp khác trước khi đến đích, với mỗi nút chỉ biết danh tính của các nút mà nó có kết nối trực tiếp với. Nhưng theo nghiên cứu của Alexander Volynkin tại đại học Carnegie Mellon mới công bố thì bây giờ hacker có thể phá vỡ sự ẩn danh của mạng Tor với một chi phí tối thiểu.

Vậy các hacker đã làm thế nào? Thực hư chưa rõ ràng bởi vì Volynkin đột nhiên hủy bỏ buổi thuyết trình tại Black Hat. Tuy vậy các nhà điều hành mạng Tor đã phát hiện ra một nhóm các nút chuyển tiếp có những hành vi độc hại khi cố gắng để giải mã tính ẩn danh của người dùng, và thực tế này như củng cố thêm luận điểm của Volynkin về sự tồn tại của lỗ hổng bảo mật này.

Symantec Endpoint Protection không hề an toàn

Thực sự là rất khó cho người dùng phần mềm của Symantec khi một phần mềm bảo mật lại là tác nhân giúp hacker tấn công hệ thống. Mati Aharoni, chuyên gia tại Offensive Security đã tìm thấy một bộ ba lỗ hổng trong chương trình Synmantec Endpoint Protection có thể giúp cho những kẻ tấn công chiếm quyền kiểm soát cao nhất các máy tính của nạn nhân. Nói cách khác, hacker tấn công hệ thống bảo mật thông qua chính các phần mềm bảo mật của bạn.

Các lỗ hổng này được tìm thấy trên các phiên bản 11, 12.1 và 12.0 của phiên bản Symantec Endpoin Protection Small Business Edition. Ngay sau khi được phát giác, Synmantec đã có động thái khắc phục lỗ hổng này qua các bản patch phần mềm và cập nhật phiên bản mới.

Hacker có thể tấn công thông qua Router

Ngoài việc bị tấn công qua các phần mềm, một thiết bị có thể bị hacker chiếm dụng để tấn công là các thiết bị mạng tại nhà bạn. Trong một bài phát biểu tại Black Hat, giám đốc an ninh thông tin của In-Q-Tel Dan Geer nói rằng router của bạn là một trong những mục tiêu tấn công dễ dàng nhất. Hacker đã sử dụng nhiều kỹ thuật để chiếm quyền kiểm soát và thay đổi vào máy chủ DNS vốn được dùng để "dịch" các tên miền sang địa chỉ IP máy tính dùng để xác định vị trí máy chủ của chúng. Ngoài kĩ thuật này, hacker có thể còn sử dụng các kĩ thuật cho phép thay đổi từ xa mật khẩu và các setting của router. Điều đáng lo ngại là đại đa số người trong không bao giờ nghĩ về việc cập nhật router của họ lên phiên bản firmware mới nhất.

Hệ thống ổ đĩa NAS

Một nghiên cứu gần đây cho thấy, các thiết bị lưu trữ mạng thậm chí còn có nhiều lỗ hổng hơn với thiết bị định tuyến. Đó là nhận định của Jacob Holcomb, một nhà phân tích bảo mật tại Independent Security Evaluators, dẫn đầu một nghiên cứu lỗ hổng bảo mật trên Router vào năm 2013. Ông đã tập trung vào vấn đề ổ đĩa NAS trong hội thảo Black Hat năm nay. Holcomb nói. "Ít nhất 50 phần trăm trong số các ổ đĩa này có thể khai thác mà không cần xác thực."

Các lỗi mà Holcomb tìm thấy trong các hệ thống NAS bao gồm lệnh thâm nhập, tràn bộ nhớ, tiết lộ thông tin, tài khoản backdoor, quản lý phiên đăng nhập kém… Kết hợp một vài lỗi này, những kẻ tấn công có thể thâm nhập vào hệ thống, cho phép thực thi một số lệnh trong chúng với quyền cao nhất. ISE đã thông báo tất cả những lỗi này cho nhà cung cấp và bản vá lỗi dự kiến sẽ được phát hành trong vài tháng tới.

Lỗ hổng của phần mềm quản lý mạng

Trevor Eckhart, một nhà nghiên cứu về bảo mật đã công bố một báo cáo vào giữa tháng mười về một phần mềm được tạo ra bởi Carrier IQ. Phần mềm này được coi là một công cụ chẩn đoán giúp các nhà sản xuất và nhà cung cấp nâng cao chất lượng dịch vụ của họ. Nhưng Eckhart tuyên bố phần mềm của Carrier IQ thực sự là một rootkit mà theo đó, nó đã bí mật ghi lại hoạt động của điện thoại.

Phần mềm chẩn đoán Carrier IQ được cài đặt trên nhiều điện thoại bao gồm cả Android và các thiết bị BlackBerry, theo Eckhart. Phần mềm Carrier IQ này sau đó được phát hiện trên các thiết bị iOS, nhưng nó dường như là lành tính.

Các nhà nghiên cứu nói rằng 70 đến 90 % các smartphone được bán trên toàn thế giới có các phần mềm quản lý thiết bị. Các thiết bị khác như máy tính xách tay, thiết bị phát wifi…. cũng có nguy cơ từ lỗ hổng trong giao thức OMA-DM...

Hệ thống khóa không chìa còn nhiều vấn đề

Các lỗ hổng của Internet of Things chắc chắn sẽ là một chủ đề nóng trong các tin tặc trong hội thảo này. Silvio Cesare của Qualsys đã chỉ ra làm thế nào để ráp lại thành một công cụ, được làm từ các bộ phận giá rẻ và dễ kiếm, mà có khả năng vượt qua các hệ thống khóa không chìa của xe ô tô. Cesare cho biết: "Tôi có thể sử dụng để khóa, mở khóa, mở cốp". Tuy nhiên anh ta cũng cho rằng, phương pháp này đòi hỏi kẻ tấn công để phải ở yên trong phạm vi đến hai giờ.

Hệ thống phần mềm quản lý của khách sạn cũng không an toàn

Các lỗ hổng Internet of thing T chi tiết bởi cố vấn an ninh Giesus Molina tại Black Hat là khá bất ngờ.. Trong khi ở khách sạn hạng sang tại Thâm Quyến- Trung Quốc, Molina đã tìm ra cách để lợi dụng lỗ hổng trong giao thức KNX / IP của ứng dụng tự động hóa cung cấp năng lượng trong nhà. Molina đã kích hoạt khác hệ thống đèn “Do Not Disturb” ở hành lang, nhưng nói rằng lỗ hổng có thể được sử dụng để kiểm soát đèn chiếu, TV, hệ thống âm thanh, nhiệt độ, trong phòng….

Nỗi lo về Hacker Nga

Thông tin mới cho thấy tội phạm mạng ở Nga đang nắm trong tay 1,2 tỷ tài khoản và nửa tỷ địa chỉ e-mail của người dùng internet, theo như công bố công ty bảo mật Internet Hold Security của Mỹ cho biết. Đây thực sư là một thông tin sốcvà nhờ cách nào mà các tin tặc Nga có thể lấy được lương dữ liệu lớn như vậy, và ảnh hưởng sâu rộng của nó tới thế giới như thế nào thì đến nay vẫn chưa có câu trả lời chính thức.

Tham khảo: Pcworld.com

NỔI BẬT TRANG CHỦ

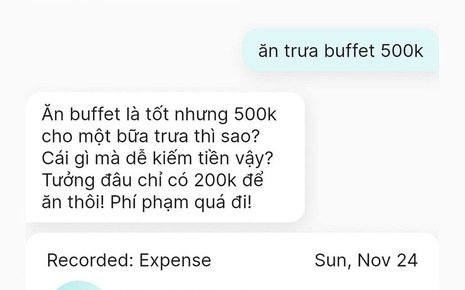

Một ứng dụng quản lý chi tiêu bằng AI đang gây sốt dân mạng Việt: Nhắc 'cực gắt' mỗi lần lỡ chi nhiều tiền, cảm giác như bị mẹ mắng!

Theo nhà phát triển, thay vì chỉ đưa ra những cảnh báo khô khan, Rolly phản hồi với giọng điệu đầy tính cá nhân, thậm chí "châm biếm" để khiến người dùng nhận ra thói quen tiêu tiền...quá đà của mình

Tiếng kêu thực sự của khủng long nghe như thế nào?